Abstract: le scuole sono chiamate a gestire la complessa sfida della privacy. In un sistema nel quale la tutela dei dati personali diventa sempre più impellente a causa dell’informatizzazione delle procedure e dell’utilizzo sempre più massivo della Rete nella didattica, proteggere e tutelare i dati personali degli studenti, del personale scolastico e dei docenti diventa una priorità e necessita di un percorso di responsabilizzazione e consapevolezza di tutti gli attori del sistema Scuola.

Le istituzioni scolastiche, nello svolgimento dei loro compiti istituzionali, hanno l’obbligo e il dovere di attuare le disposizioni normative in materia di dati personali, anche in considerazione dei particolari soggetti titolari e destinatari dei diritti garantiti dalle disposizioni in materia, ovvero gli studenti, che sono per la maggior parte minorenni.

Il lungo processo di attuazione normativa e di adeguamento alle prescrizioni del GDPR ha preso concretamente avvio, nell’ambito del Sistema educativo di istruzione e formazione nazionale, con le prime circolari del MIUR del 2018 che davano le prime indicazioni alle istituzioni scolastiche in merito al Regolamento 679/2016 e al ruolo del Responsabile della Protezione dei dati personali. Si è avviato un percorso di formazione a rete, così come configurato e realizzato per il Piano Nazionale Scuola Digitale, costituito da incontri formativi interregionali indirizzati in prima battuta ai dirigenti scolastici e ai DSGA [1].

Sono quindi trascorsi 4 anni dalle prime disposizioni, tuttavia, nel 2019 il sistema scolastico nazionale ha dovuto affrontare una pandemia senza precedenti nella storia contemporanea facendo emergere tutte le criticità e i problemi in termini di tutela dei dati personali. Si pensi alla DAD, ai dati personali relativi alle vaccinazioni, all’utilizzo intensivo di sistemi cloud per la condivisione di documenti, ai gruppi di instant messaging, all’impiego di software di videoconferenza, solo per citarne alcuni. Tuttavia, l’utilizzo di qualsiasi strumento o l’impiego di qualsiasi software, comporta di per sé un problema di trattamento dati. Minimizzazione, privacy by default, sicurezza, condivisione e trasferimento di dati a soggetti terzi, sono solo alcune delle questioni che in modo diretto o indiretto impattano sull’utilizzo di tali strumenti.

Ebbene, se ci si domanda quale sia lo stato attuale dell’implementazione delle misure di protezione e tutela dei dati personali alla luce della complessità dello scenario anzidetto rapportandolo ad un sistema scolastico in affanno il quadro che emerge è tutt’altro che semplice. Fermo restando l’inesistenza di un sistema di monitoraggio a livello ministeriale centrale o per mezzo degli uffici regionali ogni istituzione scolastica, in virtù della propria autonomia, ha adottato delle proprie misure. Quindi è chiaro che da subito emerge un quadro piuttosto confuso e a macchia d’olio.

L’art. 2-sexies del codice della Privacy sancisce il legittimo trattamento dei dati personali, compresi quelli particolari, ovvero relativi all’origine etnica, razziale o di salute degli studenti da parte delle istituzioni scolastiche. La legittimità del trattamento è rinvenibile nei motivi di interesse pubblico rilevante [2]. A tal fine, la citata norma dispone infatti che “"I trattamenti delle categorie particolari di dati personali di cui all’articolo 9, paragrafo 1, del Regolamento, necessari per motivi di interesse pubblico rilevante ai sensi del paragrafo 2, lettera g), del medesimo articolo, sono ammessi qualora siano previsti dal diritto dell’Unione europea ovvero, nell’ordinamento interno, da disposizioni di legge o, nei casi previsti dalla legge, di regolamento che specifichino i tipi di dati che possono essere trattati, le operazioni eseguibili e il motivo di interesse pubblico rilevante, nonché le misure appropriate e specifiche per tutelare i diritti fondamentali e gli interessi dell’interessato. 2. Fermo quanto previsto dal comma 1, si considera rilevante l’interesse pubblico relativo a trattamenti effettuati da soggetti che svolgono compiti di interesse pubblico o connessi all’esercizio di pubblici poteri nelle seguenti materie: […] bb) istruzione e formazione in ambito scolastico, professionale, superiore o universitario".

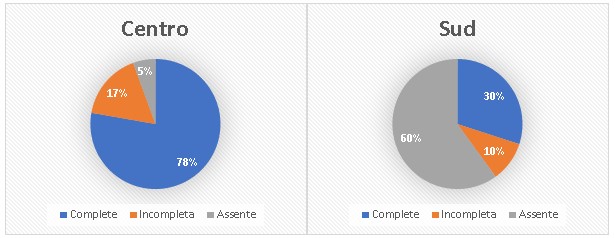

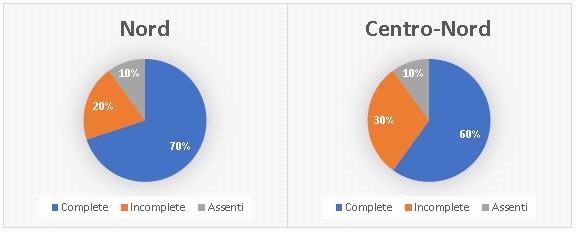

Tuttavia, qualsiasi trattamento di un dato personale necessita di un’adeguata informazione circa le modalità di trattamento, il fine del trattamento, i diritti degli interessati. Le FAQ del Garante chiariscono a tal fine che “Tutte le scuole – sia quelle pubbliche, sia quelle private - hanno l’obbligo di far conoscere agli “interessati” (studenti, famiglie, professori, etc.) come vengono trattati i loro dati personali. Devono cioè rendere noto - attraverso un’adeguata informativa con le modalità ritenute più opportune, eventualmente anche online - quali dati raccolgono, come li utilizzano e a quale fine” [3]. Ma è proprio sull’informativa che molti istituti scolastici non sono ancora pronti. Secondo una breve indagine condotta attraverso l’analisi dei siti web di circa 150 istituti e licei di istruzione superiore, a fronte di un esiguo numero di istituti dotati di adeguate e complete informative sui diversi trattamenti, un rilevante numero presenta un’informativa non adeguata o incompleta.

In particolare, l’analisi è stata condotta su un campione casuale di 150 Istituti di istruzione superiore suddivisi in 3 macroaree geografiche: Nord, Centro Nord, Centro, Sud. Sono stati quindi analizzati i siti web al fine di verificare la presenza di almeno un’informativa sul trattamento dei dati e la completezza della stessa secondo il seguente schema: presente e completa, presente ma incompleta o insufficiente, non presente o irraggiungibile. L’indice di completezza dell’informativa, per motivi di semplificazione, è stato rapportato alla presenza di dati fondamentali quali: nome del titolare del trattamento, indirizzo e recapito; nome del DPO, indirizzo e recapito; modalità di esercizio dei diritti attinenti al trattamento.

Dall’indagine emerge una tendenza che vede la presenza di un’informativa nel 90% dei casi nei siti web degli istituti del nord e nel centro-nord, per scendere al 75% al centro e al 40% al sud.

Mentre in alcuni casi le informative sono risultate poco chiare o incomplete, ad esempio, prive dell’indicazione del DPO. In altri casi, le stesse sono esaustive e complete, integrate con la presenza di informative relative a trattamenti trasversali rispetto alle funzioni istituzionali dell’istituto scolastico.

Cosa comporta l’assenza di una informativa o l’incompletezza della stessa? Il Garante nelle sue Faq “Scuola e Privacy”, precisa che “Ogni persona ha diritto di conoscere se sono conservate informazioni che la riguardano, di farle rettificare se erronee o non aggiornate. Per esercitare questi diritti è possibile rivolgersi direttamente al “titolare del trattamento” (in genere l’istituto scolastico di riferimento). Se la scuola non risponde o il riscontro non è adeguato, è possibile rivolgersi al Garante o alla magistratura ordinaria”. In sostanza, l’informativa consente al soggetto interessato di poter esercitare tali diritti e di contattare il titolare del trattamento, ovvero l’Istituto scolastico nella persona del Dirigente Scolastico.

L’informativa, invero, non dev’essere un semplice adempimento, anzi dovrebbe rientrare tra le prime attività da attuare al fine di adeguare il trattamento in un’ottica di accountability, ovvero di responsabilizzazione da parte del titolare. Si parla infatti di ciclo di gestione della privacy, il quale prende avvio proprio dall’informativa e passa per un’analisi dei rischi secondo un approccio definito di “privacy by default” e “privacy by design”. Ovvero quello di predisporre tutte le misure di tutela e protezione dei dati che vengono trattati in origine, già nella fase di progettazione del servizio, del software o del semplice trattamento cartaceo. Insomma, il titolare dev’essere consapevole che sta trattando dei dati, deve trattarli in modo lecito e per le finalità che gli sono consentite.

L’informativa assume un ruolo prioritario, in quanto:

- obbliga a mappare e definire i tipi di dati oggetto del trattamento. E’ dall’informativa che viene deciso se i dati che si hanno a disposizione possono essere trattati, in quanto obbliga a ricercare la fonte legittimante del trattamento

- obbliga l’attuazione di una progettazione del trattamento secondo i principi menzionati (privacy by default e by design)

- consente di definire le necessità formative del personale autorizzato al trattamento

- consente di individuare i responsabili del trattamento

- consente al DPO di prestare adeguata consulenza

- consente di tracciare i dati e di conoscere quali sono i dati che necessitano di un’eventuale analisi di impatto

Questi sono solo alcuni passi di un percorso che deve necessariamente nascere dalla consapevolezza che il trattamento dei dati personali richiede attenzione costante e un adeguato processo di mappatura e di analisi. La questione non è certamente da sottovalutare, in un contesto nel quale il trattamento dei dati avviene sempre più digitalmente e nei quale i sistemi informativi sono interoperabili, comunicando tra loro, tale patrimonio “genetico” di conoscenze e di analisi risulta di fondamentale importanza per poter affrontare un’eventuale perdita di dati, in particolare se proveniente da attacchi informatici che si concretizzano in un’esfiltrazione di dati.

Su ICTED abbiamo affrontato in diversi articoli [4] il problema della sicurezza informatica. Invero, si tratta di un tema che risulta assolutamente intrecciato a quella della tutela dei dati personali. Caso emblematico è quello dell’Università di Pisa che subito recentemente un attacco ransomware dalla nota cyber gang Alphv [5], che ha consentito l’esfiltrazione – secondo quanto riferito dalla stessa organizzazione cyber criminale - di oltre 50 GB di dati riservati degli studenti [6]. Dati che possono ovviamente essere rivenduti o riutilizzati per rubare identità.

Le implicazioni, da un punto vista privacy, sono riconducibili ovviamente ad un data breach, ovvero ad una rilevante violazione dei dati personali. Tale termine individua tutti i casi in cui avviene in modo accidentale o appunto illecito, la distruzione, la perdita, la modifica, la divulgazione non autorizzata o l’accesso ai dati personali trasmessi, conservati o comunque trattati.

Cosa deve fare il titolare in caso di data breach ? Come chiarito dal Garante, “Il titolare del trattamento (soggetto pubblico, impresa, associazione, partito, professionista, ecc.) senza ingiustificato ritardo e, ove possibile, entro 72 ore dal momento in cui ne è venuto a conoscenza, deve notificare la violazione al Garante per la protezione dei dati personali a meno che sia improbabile che la violazione dei dati personali comporti un rischio per i diritti e le libertà delle persone fisiche. Inoltre, se la violazione comporta un rischio elevato per i diritti delle persone, il titolare deve comunicarla a tutti gli interessati, utilizzando i canali più idonei, a meno che abbia già preso misure tali da ridurne l’impatto.”

La gestione di un data breach si rileva più complicata in caso di dati particolari (sensibili) e qualora l’esfiltrazione abbia comportato, di fatto, anche una diffusione dei dati stessi. Il titolare dovrà quindi dimostrare al Garante di aver adottato sino all’evento tutte le misure necessarie per garantire una gestione responsabile dei dati. Ad esempio: l’adozione delle misure minime di sicurezza a livello informatico (misure Agid e ANC), l’esecuzione di backup dei sistemi al fine di garantire la continuità operativa, la detenzione dei soli dati necessari e per il tempo necessario, l’utilizzo di tecniche di criptazione dei dati, l’aggiornamento dei sistemi e la predisposizione di strumenti di protezione dei sistemi informatici sia fisici (ad es. il firewall) che non fisici (software antivirus aggiornati).

L’aspetto informatico, in realtà, si rileva sempre più complesso per questo l’Agid ha adottato un modello di Cloud della PA secondo il principio di cloud first il quale prevede, in sostanza, “una massiccia migrazione dei servizi attualmente erogati in modalità tradizionale verso un ambiente cloud”[7]. Se da un lato la migrazione al cloud rappresenta una vera e propria rivoluzione e un’opportunità di rivisitare i sistemi e adempiere più facilmente alle prescrizioni in materia di privacy [8] dall’altro occorre prestare comune attenzione agli aspetti relativi alla sicurezza e all’addestramento e all’educazione alla sicurezza informatica del personale. Formazione e consapevolezza del personale restano delle costanti di fondamentale importanza.

Cosa possono fare le scuole ? Occorre un approccio programmatico, graduale e di revisione completa per quegli istituti che ancora non hanno iniziato a concepire la gestione di un ciclo della privacy integrato. Partire dalla mappatura dei processi e dei procedimenti, individuare i dati trattati, definire le informative e le implicazioni nell’utilizzo di tali dati. In questo processo occorre individuare un DPO che sia davvero un consulente e per il quale la sua nomina non sia stata un mero adempimento di legge.

Fare rete. Le scuole e gli istituti di ogni ordine e grado possono fare rete per condividere buone pratiche e creare luoghi di confronto virtuale per stabilire modelli e casi di studio su qualsiasi argomento inerente la privacy.

[1] Circolare MIUR del 22-05-2018, https://www.miur.gov.it/documents/20182/0/Prot.+n.+563+del+22+maggio+2018/f2e74faf-9ca7-4e32-a44d-9534057d5330?version=1.0

[2]FAQ Scuola e Privacy. Garante per la protezione dei dati personali. https://www.garanteprivacy.it/home/faq/scuola-e-privacy

[3] Idem

[4] Lo Spear phishing e l’utilizzo di nuove tecniche con la social engineering, Anno IV – n.4 – Gennaio 2022; Protezione dei dati: stop agli errori più comuni. https://www.ictedmagazine.com/index.php/sicurezza-informatica/283-protezione-dei-dati-stop-agli-errori-piu-comuni.html; Dati persi: chi è il colpevole?. https://www.ictedmagazine.com/index.php/sicurezza-informatica/249-dati-persi-chi-e-il-colpevole.html

[5] Università di Pisa vittima di ransomware, pubblicati dati riservati, chiesto riscatto milionario. Cybersecurity360. https://www.cybersecurity360.it/nuove-minacce/ransomware/universita-di-pisa-vittima-di-ransomware-online-dati-riservati/

[6] Attacco Informatico all’Università di Pisa. La Timeline. Red Hot Cyber - Sicurezza informatica, cybercrime, hack news, e altro ancora. https://www.redhotcyber.com/post/attacco-informatico-alluniversita-di-pisa-la-timeline/

[7] Il Cloud Enablement. Docs Italia. https://docs.italia.it/italia/piano-triennale-ict/cloud-docs/it/stabile/cloud-enablement.html

[8] Cloud nazionale, la PA diventerà più snella: ecco tutti i cambiamenti. Agenda Digitale. https://www.agendadigitale.eu/infrastrutture/cloud-nazionale-la-pa-diventera-piu-snella-ecco-tutti-i-cambiamenti/